Czy wojna w Ukrainie zwiększa ryzyko ataku hakerskiego ze strony Rosji?

W sieci pojawiają się liczne pytania dotyczące wpływu rosyjskiej inwazji na Ukrainę na bezpieczeństwo polskiego Internetu. Czy i w jaki sposób można uchronić się przed negatywnymi skutkami cyberataków, gdyby takowe się pojawiły? Obecnie nie grozi nam nic poważnego, jednak nie oznacza to, że sytuacja ta nie będzie mogła zmienić się w ciągu kilku chwil.

Wojna toczy się także w cyberprzestrzeni

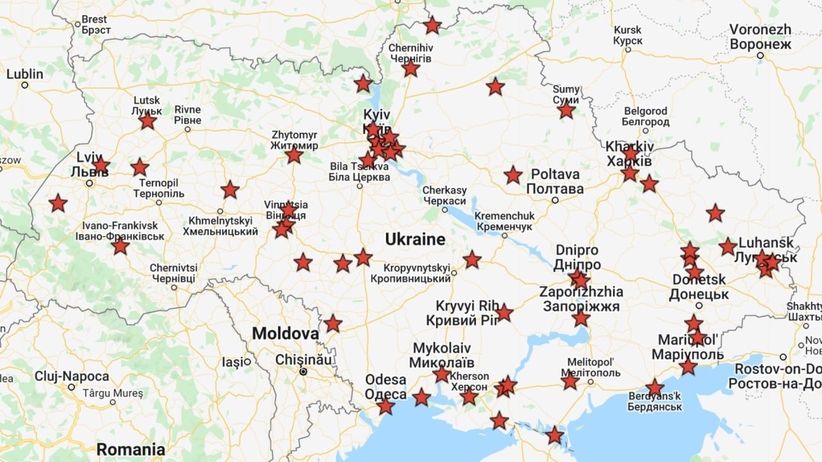

Już teraz możemy stwierdzić, że wojny w Ukrainie wcale nie rozpoczęły bombardowania w środku nocy. Pierwsza faza ataku rozpoczęła się znacznie wcześniej, bo w nocy z 13 na 14 stycznia. Wtedy też usłyszeć można było o ataku hakerskim na kilkanaście stron rządowych Ukrainy. Włamywacze, którzy korzystali z narzędzi popularnych wśród rosyjskich hakerów, zmienili treść stron internetowych na obrazek z komunikatem, który miał sugerować, że za owym atakiem stoją Polacy. Treść komunikatu nie zgadzała się jednak z zasadami języka polskiego, co bez wątpienia wskazywało na nieprawdziwość tychże doniesień.

Ponadto, 15 stycznia niektóre z ukraińskich stron rządowych zostały zainfekowane tzw. wiperem – złośliwym oprogramowaniem służącym do kasowania danych. Miesiąc później mogliśmy usłyszeć o fali ataków hakerskich na steki komputerów ukraińskich firm i instytucji. W tym przypadku również wykorzystano to samo złośliwe oprogramowanie. Atak ten wymusił na instytucjach odtworzenie danych systemów z kopii bezpieczeństwa. Raczej nikt nie posiada wątpliwości, że atak ten miał za zadanie opóźnić ukraińską reakcję na rozpoczęcie początkowej fazy zbrojnej, która rozpoczęła się niemalże 10 godzin po złożonym ataku hakerskim. Jak widać, wojna ta rozpoczęła się nie od wybuchów bomb, ale od cyberataku.

Ponadto cyberataki wykorzystywane są w tej wojnie cały czas do budzenia niepokoju wśród obywateli Ukrainy. Ukraińskie serwery stale infekowane są DDoS-ami poprzez uniemożliwienie ich działania poprzez zajęcie wszystkich wolnych zasobów. Ataki te przeprowadza się jednocześnie z bardzo wielu komputerów. Skutkują one chociażby niemożnością zalogowania się do kont bankowych.

Konsekwencje cyberataków na ukraiński Internet dla Polski

Niebezpośrednie ataki zagrożeniem, które powinno być reflektowane

Przede wszystkim warto zaznaczyć, że wszelkie działania hakerskie, o jakich wiemy, skierowane są bezpośrednio przeciw sieciom ukraińskim. Jednak takie działania zostawiają ślad na znacznie większą skalę, aniżeli mogłoby się nam wydawać. Przecież wiele polskich firm ma swoje oddziały w Ukrainie lub jest powiązana z ukraińskimi sieciami w ścisły sposób. To oznacza, że wszelkie ataki skierowane na ukraińską sieć mogą negatywnie odbić się na polskich sieciach. Skutki ataku wspomnianego w poprzednim akapicie wipera poznały także firmy na Litwie, które świadczą usługi z firmami w Ukrainie. Ta sytuacja tylko powinna utwierdzić nas w przekonaniu, że nawet w teorii niezagrożone atakiem polskie instytucje i firmy mogą oberwać rykoszetem.

Dlatego niezbędnym krokiem polskich firm, które utrzymują kontakt z firmami ukraińskimi, powinno być przede wszystkim upewnienie się, że połączenia między oddziałami są odpowiednio filtrowane. Poza tym warto zadbać o weryfikację konfiguracji rozwiązań bezpieczeństwa, w szczególności pod względem rozpowszechniania wiperów. Polecane jest także wprowadzenie we wszelkich możliwych miejscach dwuetapowego uwierzytelniania, które ograniczy ataki phishingowe i credential stuffing. Niemniej ważnym aspektem dbania o bezpieczeństwo systemów polskich firm mających powiązania z ukraińskimi jest weryfikacja poprawności przeprowadzania kopii bezpieczeństwa i sprawdzenie możliwości przywracania z nich systemów.

Czy bezpośrednie ataki na polską infrastrukturę informatyczną są realne?

Na tę chwilę polska infrastruktura informatyczna nie jest zagrożona bezpośrednim atakiem ze strony Rosji. Nie oznacza to jednak, że nie powinniśmy być na takowe ataki gotowi. Wszystko stało się znacznie bardziej możliwe w momencie rozpoczęcia oficjalnej pomocy wraz z innymi krajami Ukrainie. Rosja może wykorzystać nawet byle pretekst, aby sparaliżować jak największą część światowej infrastruktury.

Warto wspomnieć, że 21 lutego na niecałe dwa tygodnie polski rząd wprowadził trzeci stopień alarmowy CHARLIE-CRP. Oznaczało to, że krytyczna infrastruktura powinna być znacznie ściślej monitorowana pod aspektem cyberataków niż zwykle. Wprowadzono wówczas dwudziestoczterogodzinne dyżury, a także testowano procedury awaryjne.

Raczej za mało prawdopodobne uznaje się całkowite cybersparaliżowanie naszego kraju, ale powinniśmy być przygotowani na różne sporadyczne awarie w dostępie do różnych systemów – od stron bankowych po media społecznościowe. W takich kryzysowych sytuacjach niezbędne jest, aby zachować spokój i nie wpadać w zbędną panikę, ponieważ nic nam ona nie da.

Jeśli chcemy sprawić, że ewentualne skutki cyberataków będą dla nas mniej odczuwalne, warto chociażby nie pozostawiać kluczowych dla nas danych, takich jak klucze licencyjne, kontakty, dane do banków, w chmurze. Ponadto, jeśli mamy taką możliwość, pomocne może być rozmieszczenie naszych pieniądzy w kilku bankach. Szansa na awarię wszystkich na raz jest niewielka, więc w razie cyberataku na jeden z nich, będziemy mieć dostęp do pieniędzy w innym banku. Mimo wszystko wato posiadać przy sobie jakąkolwiek gotówkę, aby na przykład w przypadku awarii terminali obsługujących sklepy móc dokonać płatności za niezbędne zakupy. Bardzo istotne jest także nieustanne aktualizowanie systemów operacyjnych naszych komputerów, telefonów, telewizorów itd. Dlaczego? Ponieważ aktualizacje usuwają znane hakerom dziury w systemach, które są bramą do zainfekowania naszych sprzętów. Pamiętajmy o tym, bo jest to niezwykle istotne.

Dezinformacja jako jedna z najsilniejszych broni

W czasie trwania wojny dla strony atakującej najistotniejsze jest to, aby skrępować działanie infrastruktury krytycznej, ponieważ pozwoli to na zaszkodzenie dużej grupie ludzi jednym działaniem. Jednak nie oznacza to, że ataki skierowane ku pojedynczym użytkownikom Internetu nie są możliwe.

Od dłuższego czasu zauważyć możemy akcje dezinformacyjne ze strony Rosji, które uderzają bezpośrednio w Polskę. Jednym z przykładów jest wspomniany wcześniej atak na ukraińskie strony rządowe, podczas którego starano się przekonać ofiary o tym, że za owym atakiem stoją Polacy. Innym przykładem mogą być chociażby doniesienia świadczące jakoby o wysadzeniu przez Polaków zbiornika z chlorem na obszarze donieckiej oczyszczalni ścieków.

Najistotniejszym celem tychże ataków jest zerwanie zaufania między sojusznikami. Jednak to nie wszystko. W dobie Internetu zagrożenie dezinformacją jest znacznie bardziej wieloelementowe. Jeszcze nie tak dawno temu byliśmy świadkami pojawiania się w sieci fałszywych informacji o rzekomych tragicznych w skutkach atakach. Zauważyć można było także działanie operacji psychologicznych, tzw. PSYOPsów. Przykładem takich działań były na przykład SMS-y rozsyłane do ukraińskich żołnierzy tuż przed rozpoczęciem się walk, które nakłaniały do ucieczki i poddania się bez walki.

Takie ruchy ze strony Rosji są pełne silnych emocji i ich zadaniem jest szybkie podzielenie grupy ludzi, wprowadzenie zamętu, fałszywe oskarżenie niewinnych osób i wywołanie niepokoju. Bardzo trudno zapanować nad takimi działaniami, ponieważ informacje te rozprzestrzeniają się niezwykle szybko poprzez udostępnianie ich przez zwykłych użytkowników Internetu. Bardzo często oparte są one na półprawdzie, zawierając w sobie wiele nieprawdziwych informacji. W ten sposób budowana jest bardzo skutecznie i szybko fałszywa narracja.

Aby ustrzec się przed efektem oczekiwanym przez Rosję, nie powinniśmy wierzyć we wszystko, co zobaczymy czy przeczytamy w Internecie. Wiele materiałów podawanych dalej okazuje się pochodzić z innych miejsc i z innych dat. Niestety nie zawsze łatwo jest zweryfikować prawdziwość danych informacji, ponieważ metadane można sprawnie zmieniać.

Najlepszą opcją będzie bazowanie na zaufanych źródłach i sprawdzonych, rzetelnych dziennikarzach, którzy mają pojęcie o geopolitycznej sytuacji danego terytorium i są w stanie na miejscu zweryfikować podawane później w obieg informacje. Mimo wszystko nawet w przypadku informacji ze sprawdzonych źródeł warto zachować czujność. Czasami inni użytkownicy Internetu mogą wychwycić coś, czego nie udało się dokonać nam samym. Dlatego przed podaniem jakiejś informacji dalej, warto przeanalizować ją kilkukrotnie.

Nie wstydźmy się tego, jeśli poniewczasie okaże się, że informacja podana przez nas dalej okaże się nieprawdziwa. W takiej sytuacji najlepiej skorygować wcześniejszy wpis albo po prostu go usunąć. Zmieniająca się dynamicznie i stale sytuacja jest idealnym polem dla profesjonalnych manipulatorów, którzy do swoich działań chcą wykorzystać dosłownie każdego internautę.

Jak uchronić siebie i otaczające nas osoby przed cyberatakiem?

Zapewnienie sobie i otaczającym nas osobom cyberbezpieczeństwa w obecnych czasach jest niezwykle istotne. W szczególności skupić się na tym powinny osoby, które mają wpływ na większe grono odbiorców, na przykład politycy, dziennikarze czy influencerzy, ponieważ to właśnie te osoby są najbardziej istotne dla rosyjskiej narracji propagandowej.

Upewnijmy się, że korzystamy z managera haseł, a w miejscach, gdzie jest to możliwe, zastosowaliśmy dwuetapowe uwierzytelnianie. Nie korzystajmy z takich samych haseł do wielu serwisów, gdyż wtedy bardziej prawdopodobne jest włamanie się na nasze profile i wykorzystanie ich do szerzenia dezinformacji.

Dbajmy o nasze bezpieczeństwo w sieci, nie pozwólmy na zastosowanie na nas dezinformacji. Weryfikujmy możliwie wszystkie otrzymywane informacje i nie podawajmy ich dalej, jeśli nie mamy pewności co do ich rzetelności.

Jedyni tacy

Czy jesteśmy jedyni? Tak. My się staramy żeby zrobić coś adekwatnie do wymogów. Nie dbamy tylko o swój interes ale także o to, by nasi klienci byli zadowoleni. Nie szukamy jednorazowych zleceń. Sztuką jest wykonać pracę tak, żeby każda ze stron była zadowolona. Czy drutujemy? Jak trzeba to tak. Jeśli projekt ma działać krótko to po co klient ma płacić za super kod, którego i tak nie widać. Trzeba robić dobrze tam, gdzie trzeba robić dobrze.